Najnowszy Windows podatny na zdalny atak starą technologią OLE

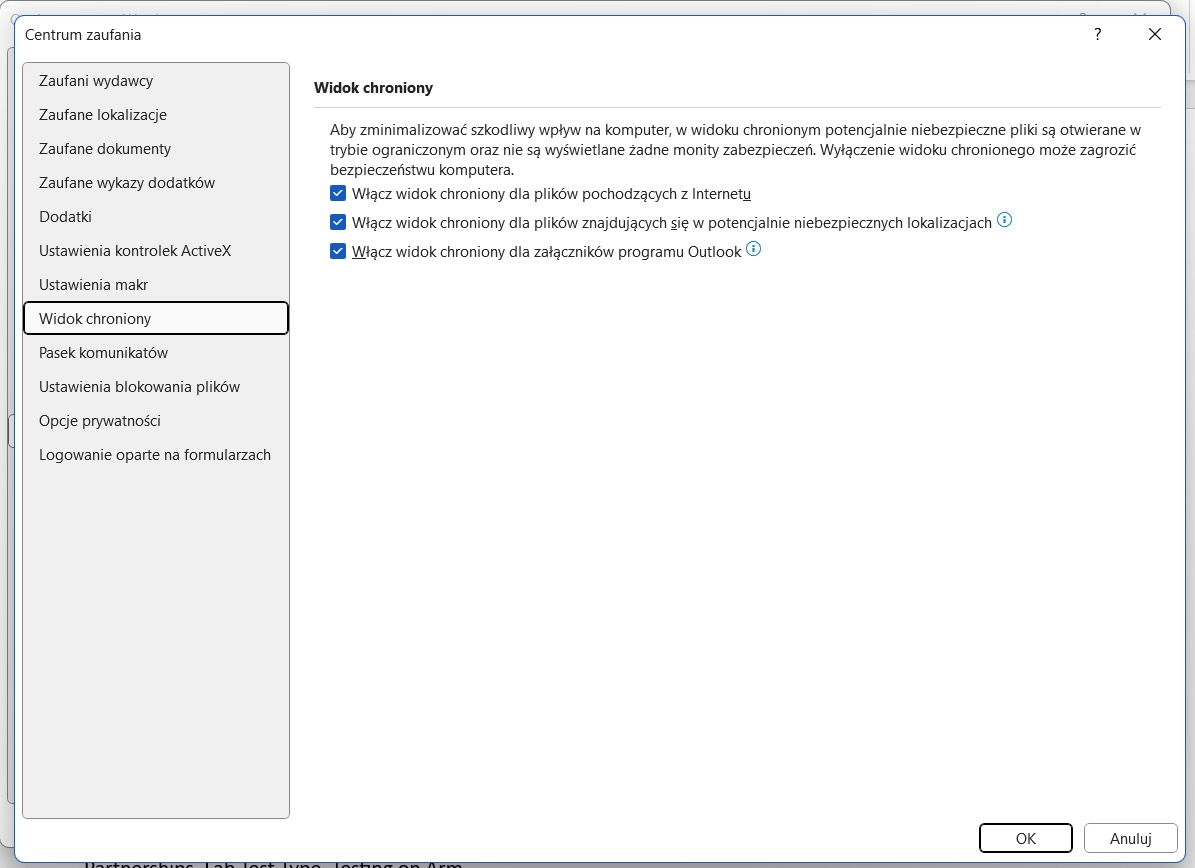

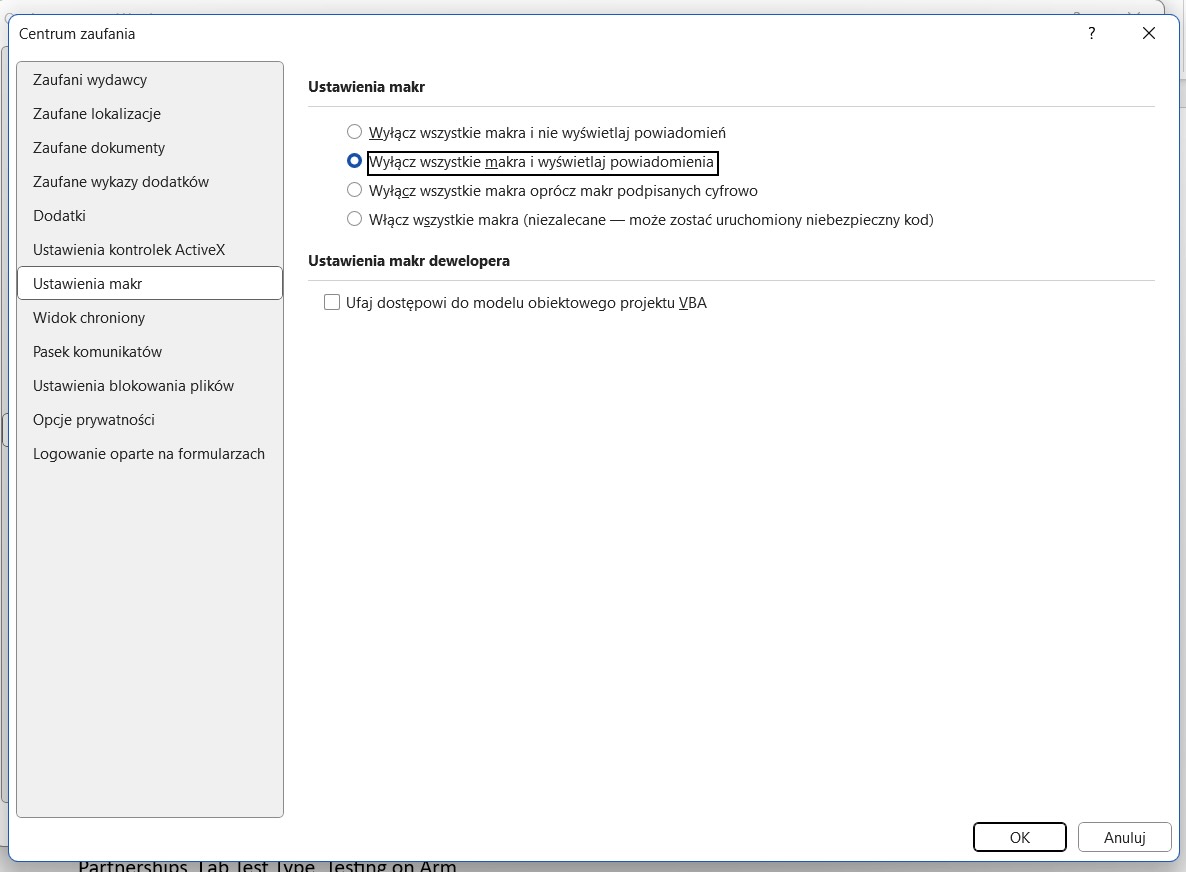

Jeśli nie korzystasz z najnowszych wersji Microsoft Office i Microsoft Outlook w Windows 10/11, możesz narazić się na dosyć poważną podatność, w zasadzie niemożliwą do rozpoznania na etapie potwierdzania autentyczności otrzymanego załącznika. Bez oprogramowania bezpieczeństwa, metodami prewencyjnymi, może to być niemożliwe. Microsoft opisuje, że luka CVE-2025-21298 w Windows OLE pozwala na zdalne wykonanie kodu po […]

Jaka jest Twoja Reakcja?

![Porozumienie na Bliskim Wschodzie. Pokój na chwilę? [WYWIAD]](https://cdn.defence24.pl//2024/11/22/originals/xgDwYd8T6L5IYVlBtkXjAlQdSIRPWL7lPcHPw5o5.jpg)